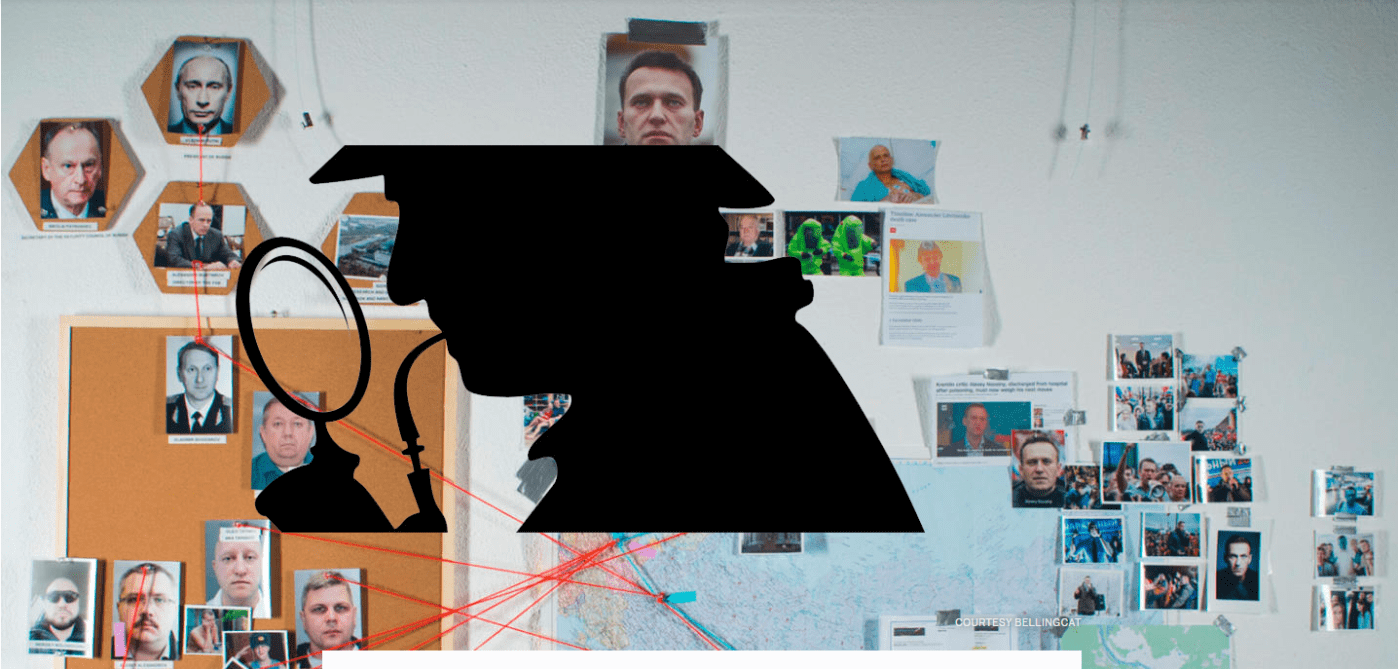

OSINT in questo caso non è spionaggio. È l’arte di fare ordine nel visibile.

In un’epoca in cui tutto è pubblico e nulla è chiaro, l’OSINT è il metodo che trasforma frammenti in quadro: documenti, mappe, video, comunicati, open data.

È un modo civile di guardare il mondo: non per “avere ragione”, ma per ridurre l’autoinganno.

Per questo oggi non riguarda solo apparati e analisti: riguarda cittadini, giornalisti, ricercatori, perfino comunità locali che vogliono capire cosa sta succedendo davvero “sotto casa”.

⟶ continua a leggere

L’Intelligence Open-Source (OSINT) consiste nel reperimento e l’analisi di dati raccolti da fonti aperte (fonti segrete o pubblicamente disponibili) per produrre analisi fruibili dagli operatori d’intelligence.

L’OSINT viene utilizzato principalmente nelle funzioni di sicurezza nazionale, dalle forze dell’ordine e nella business intelligence. Questa attività diventa utile per gli analisti che utilizzano informazioni d’intelligence non-sensibili per redigere rapporti che si possono aggiungere ad analisi con requisiti di intelligence sia classificati (segreti), che “non classificati” proprie alle discipline di intelligence (ovvero per lo spionaggio o il contro-spionaggio).

- Media tradizionali: giornali cartacei, riviste, radio e televisione.

-

Internet e pubblicazioni online: siti web e blog, gruppi di discussione, UGC / citizen media

(video da smartphone, fotografie e altri contenuti generati dagli utenti), piattaforme video e social media

(es. Facebook, X (ex Twitter), Instagram, ecc.).

Nota: UGC ≠ affidabile di default. Senza contesto e incrocio delle fonti, la velocità produce rumore.

-

Dati e comunicazioni pubbliche governative: rapporti e documenti ufficiali, audizioni,

notizie su budget e investimenti, conferenze stampa, siti web istituzionali.

Inclusi: open data (anche geospaziali), registri amministrativi e piattaforme di trasparenza.

- Pubblicazioni professionali e accademiche: riviste di settore, conferenze e simposi, articoli scientifici, dissertazioni e tesi.

- Dati commerciali: immagini e pubblicità, valutazioni finanziarie e industriali, report di mercato e database proprietari.

- Letteratura grigia: relazioni tecniche, preprint, brevetti, working papers, documenti aziendali, opere inedite e newsletter.

L’OSINT non consiste nell’accumulare informazioni, ma nel trasformare fonti aperte in conoscenza affidabile. Una procedura minima prevede cinque passaggi: (1) raccolta, (2) contestualizzazione e geolocalizzazione, (3) incrocio delle fonti, (4) valutazione dell’affidabilità, (5) dichiarazione del livello di confidenza.

La velocità conta, ma senza verifica la velocità produce solo rumore. In particolare, le fonti online e i contenuti generati dagli utenti arrivano spesso per prime: sono accessibili e tempestive, ma proprio per questo richiedono più lavoro analitico prima di poter essere considerate informazione utilizzabile.

L’OSINT si distingue dalla ricerca fine a se stessa, in quanto applica il processo d’intelligence per creare conoscenza su misura, analisi, a supporto di processi decisionali specifici da prendere da parte di un individuo o di una specifica organizzazione, sia essa civile, governativa o militare.

Se un tempo l’OSINT era appannaggio di analisti professionisti formati in istituti dedicati, come il Middlebury Institute of International Studies dell’Università di Monterey in California, oggi questo approccio ha oltrepassato la soglia specialistica, diventando pratica anche di analisti non professionisti. Ed ecco che appunto dal campo dell’analisi militare che l’OSINT sta entrando anche nella conoscenza e nella pratica di chi non è addetto ai lavori.

Gli esperti riportano che ricercatori/analisti amatoriali OSINT esistono ai margini dei conflitti almeno dal 2014. Questi, lavorando in collaborazione in tutto il mondo per setacciare risorse disponibili libere e gratuite come Google Maps o i servizi di immagini satellitari, conducendo pubblicamente un tipo di lavoro comparabile in qualche modo a quello svolto dalle agenzie di intelligence svolto nel segreto a porte chiuse

Oggi il conflitto ucraino-russo sta amplificando il fenomeno. Ad esempio sotto lo pseudonimo di Intel Crab , uno studente dell’Università dell’Alabama è diventato una nota fonte di informazioni sulla guerra in corso in Ucraina (2022). Dalla sua stanza, il ventenne passa al setaccio immagini satellitari, video TikTok e feed di sicurezza, condividendo risultati come movimenti di truppe e modelli di aerei con oltre 220.000 follower su X (ex Twitter), Intel Crab afferma che i suoi post hanno raggiunto 20 milioni di persone e che il numero dei suoi follower sia aumentato di oltre 50.000 utenti in un mese. (2022)

OSINT non significa “pubblico quindi innocuo”. Significa: verificabile, contestualizzato, responsabile. Se salta il metodo, l’OSINT diventa propaganda fai-da-te: bias, errori, accuse infondate, e in alcuni casi danni reali (doxxing, esposizione di dati personali, rischio per terzi). Regole minime: non pubblicare dati sensibili, non trarre conclusioni da una sola fonte, separare fatti e ipotesi, indicare sempre il livello di confidenza e correggere pubblicamente quando emergono smentite.

Altri account specializzati OSINT stanno raggiungendo un vasto pubblico affamato di informazioni che non viaggino sul mainstream. Fornendo ad esempio analisi dei movimenti chiave in corso nel conflitto, utilizzando le nuove tecnologie disponibili per fornire analisi in tempo reale di attività chiave, come ad esempio il presunto ritiro delle truppe russe lungo il confine ucraino. (2022)

OSINT non riguarda solo i conflitti armati o l’anticrimine. Lo stesso metodo può essere applicato a questioni civili come ambiente, spesa pubblica e grandi infrastrutture.

Un esempio concreto è l’analisi del caso Bagnoli: un problema leggibile quasi interamente attraverso fonti aperte, se trattate con metodo per il giornalismo d’inchiesta.

aggiornato il 13/01/2026

Altri articoli correlati